SmarterTools SmarterMail e-posta yazılımındaki yeni bir güvenlik açığı, yama yayınlandıktan iki gün sonra aktif olarak istismar edilmeye başlandı.

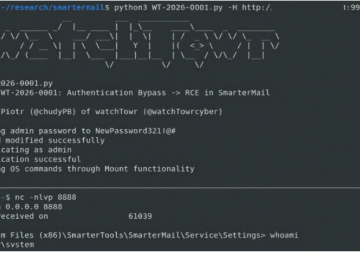

Şu anda CVE tanımlayıcısı bulunmayan bu güvenlik açığı, watchTowr Labs tarafından WT-2026-0001 olarak takip edilmektedir. Güvenlik açığı, SmarterTools tarafından 15 Ocak 2026 tarihinde 9511 numaralı yapı sürümüyle yamalanmıştır ; bu yama, risk yönetimi platformunun 8 Ocak 2026 tarihinde sorumlu bir şekilde açıklama yapmasının ardından uygulanmıştır.

Bu durum, herhangi bir kullanıcının "/api/v1/auth/force-reset-password" uç noktasına özel olarak hazırlanmış bir HTTP isteği göndererek SmarterMail sistem yöneticisi parolasını sıfırlamasına olanak sağlayabilecek bir kimlik doğrulama atlatma açığı olarak tanımlanmıştır.

watchTowr Labs araştırmacıları Piotr Bazydlo ve Sina Kheirkhah, "Buradaki en önemli nokta, söz konusu kullanıcının RCE özelliği işlevlerini kullanarak doğrudan işletim sistemi komutlarını çalıştırabilmesidir" dedi.

Sorun, "SmarterMail.Web.Api.AuthenticationController.ForceResetPassword" fonksiyonunda yatmaktadır; bu fonksiyon yalnızca uç noktaya kimlik doğrulaması olmadan erişilmesine izin vermekle kalmaz, aynı zamanda sıfırlama isteğine eşlik eden "IsSysAdmin" adlı bir boolean bayrağından yararlanarak gelen isteği kullanıcının sistem yöneticisi olup olmadığına bağlı olarak işler.

Bayrak "true" olarak ayarlanmışsa (yani kullanıcının yönetici olduğunu gösteriyorsa), altta yatan mantık aşağıdaki işlem dizisini gerçekleştirir:

HTTP isteğinde girdi olarak iletilen kullanıcı adına karşılık gelen yapılandırmayı elde edin.

Yeni parola ile yeni bir sistem yöneticisi öğesi oluşturun.

Yönetici hesabını yeni parola ile güncelleyin.

Başka bir deyişle, ayrıcalıklı yol, bir yönetici hesabının kullanıcı adı ve kendi seçtikleri bir şifreyle bir HTTP isteği göndererek bir yönetici kullanıcısının şifresini kolayca güncelleyebilecek şekilde yapılandırılmıştır. Bu tam güvenlik kontrolü eksikliği, mevcut bir yönetici kullanıcı adını bilen bir saldırgan tarafından yüksek yetkiye sahip erişim elde etmek için kötüye kullanılabilir.

Olay burada bitmiyor; kimlik doğrulama atlatma yöntemi, sistem yöneticisinin altta yatan işletim sisteminde işletim sistemi komutlarını çalıştırmasına ve SYSTEM düzeyinde bir kabuk elde etmesine olanak tanıyan yerleşik bir işlevsellik aracılığıyla uzaktan kod yürütmeye doğrudan bir yol sağlıyor.

Bu işlem, Ayarlar sayfasına giderek, yeni bir birim oluşturarak ve Birim Bağlama Komutu alanına ana bilgisayarın işletim sistemi tarafından yürütülecek rastgele bir komut girerek gerçekleştirilebilir .

Siber güvenlik şirketi, bir kullanıcının SmarterTools Topluluk Portalı'nda yaptığı bir paylaşımın ardından bulguyu kamuoyuna açıklama kararı aldığını belirtti. Kullanıcı , yönetici hesabına erişimini kaybettiğini iddia etmiş ve kayıtlar, yamanın yayınlanmasından iki gün sonra, 17 Ocak 2026'da parolanın değiştirilmesi için aynı "force-reset-password" uç noktasının kullanıldığını göstermişti.

Bu durum, saldırganların yamaları tersine mühendislikle çözmeyi ve güvenlik açığını yeniden oluşturmayı başardığını gösteriyor olabilir. Daha da kötüsü, SmarterMail'in sürüm notlarının belirsiz olması ve hangi sorunların giderildiğini açıkça belirtmemesi durumu daha da kötüleştiriyor. 9511 numaralı sürümün madde işaretli listesinde yalnızca "ÖNEMLİ: Kritik güvenlik düzeltmeleri" yazıyor.

Buna karşılık, SmarterTools CEO'su Tim Uzzanti, bunun tehdit aktörlerine daha fazla malzeme vermemek için yapıldığını ima etti, ancak yeni bir CVE keşfedildiğinde ve sorunu çözmek için bir sürüm yayınlandığında her seferinde bir e-posta göndermeyi planladıklarını belirtti.

Uzzanti, müşterilerinin dile getirdiği şeffaflık endişelerine yanıt olarak, "23 yılı aşkın süredir faaliyet gösteriyoruz ve bu süre zarfında yalnızca birkaç CVE (Kritik Güvenlik Açığı) tespit ettik . Bunlar çoğunlukla sürüm notları ve kritik düzeltme referansları aracılığıyla iletildi. İleriye dönük bu politika değişikliğini teşvik eden geri bildirimleriniz için teşekkür ederiz." dedi .

Bu sefer SmarterMail yöneticilerine böyle bir e-posta gönderilip gönderilmediği şu an için net değil. Hacker News, konuyla ilgili yorum almak için SmarterTools ile iletişime geçti ve yanıt aldığımızda haberi güncelleyeceğiz.

Bu gelişme, Singapur Siber Güvenlik Ajansı'nın (CSA), uzaktan kod yürütme olanağı sağlayabilecek en yüksek önem derecesine sahip bir güvenlik açığını (CVE-2025-52691, CVSS puanı: 10.0) SmarterMail'de açıkladıktan yaklaşık bir ay sonra gerçekleşti.

Güncelleme#

Söz konusu güvenlik açığına CVE-2026-23760 (CVSS puanı: Yok) CVE tanımlayıcısı atanmıştır ve Huntress, ayrıcalıklı hesap ele geçirme güvenlik açığının gerçek dünyada istismar edildiğini ve bunun uzaktan kod yürütülmesine yol açabileceğini belirtmiştir.

Siber güvenlik şirketi ayrıca CVE-2025-52691 güvenlik açığının yaygın olarak istismar edildiğini ve bu nedenle SmarterMail kullanıcılarının en kısa sürede en son sürüme güncelleme yapmasının şart olduğunu belirtti.

"Bu güvenlik açığının ciddiyeti, aktif istismarı ve ayrıca CVE-2025-52691 numaralı ek güvenlik açığının da sahada gözlemlenmesi göz önüne alındığında, işletmeler SmarterMail güncellemelerinin dağıtımına öncelik vermeli ve eski sistemleri enfeksiyon belirtileri açısından incelemelidir," diye ekledi .

(Hikaye, yayınlandıktan sonra CVE'ye ilişkin ayrıntıları ve Huntress'ın görüşlerini içerecek şekilde güncellenmiştir.)