Siber güvenlik şirketi Arctic Wolf, Fortinet FortiGate cihazlarında yetkisiz güvenlik duvarı yapılandırma değişikliklerini içeren "yeni bir otomatik kötü amaçlı faaliyet kümesi" konusunda uyarıda bulundu.

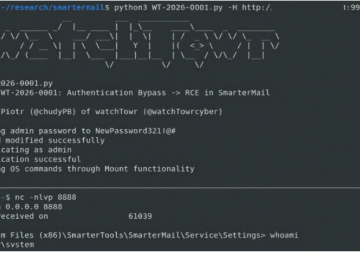

Açıklamada, söz konusu faaliyetin 15 Ocak 2026'da başladığı ve Aralık 2025'te FortiGate cihazlarında farklı hosting sağlayıcılarından gelen yönetici hesaplarına karşı CVE-2025-59718 ve CVE-2025-59719 güvenlik açıklarından yararlanılarak gerçekleştirilen kötü amaçlı SSO oturum açma işlemlerinin kaydedildiği bir kampanyayla benzerlikler taşıdığı belirtildi.

Her iki güvenlik açığı da, etkilenen cihazlarda FortiCloud tekli oturum açma (SSO) özelliği etkinleştirildiğinde, özel olarak hazırlanmış SAML mesajları aracılığıyla SSO oturum açma kimlik doğrulamasının kimlik doğrulaması yapılmadan atlanmasına olanak tanır. Bu eksiklikler FortiOS, FortiWeb, FortiProxy ve FortiSwitchManager'ı etkiler.

Arctic Wolf, gelişmekte olan tehdit kümesiyle ilgili olarak, "Bu faaliyet, kalıcı olması amaçlanan genel hesapların oluşturulmasını, bu hesaplara VPN erişimi sağlayan yapılandırma değişikliklerini ve güvenlik duvarı yapılandırmalarının sızdırılmasını içeriyordu" dedi.

Özellikle, bu işlem, "Bu e-Posta adresi istenmeyen posta engelleyicileri tarafından korunuyor. Görüntülemek için JavaScript etkinleştirilmelidir." adlı kötü amaçlı bir hesaba karşı dört farklı IP adresinden kötü amaçlı SSO oturum açma işlemleri gerçekleştirmeyi ve ardından güvenlik duvarı yapılandırma dosyalarını GUI arayüzü aracılığıyla aynı IP adreslerine aktarmayı içerir. Kaynak IP adreslerinin listesi aşağıdadır:

104.28.244[.]115

104.28.212[.]114

217.119.139[.]50

37.1.209[.]19

Ayrıca, tehdit aktörlerinin kalıcılık sağlamak amacıyla "secadmin," "itadmin," "support," "backup," "remoteadmin" ve "audit" gibi ikincil hesaplar oluşturdukları gözlemlenmiştir.

Arctic Wolf ayrıca, "Yukarıda belirtilen olayların tamamı saniyeler içinde gerçekleşti ve bu da otomatik faaliyet olasılığını gösteriyor" diye ekledi.

Bu açıklama, Reddit'te birden fazla kullanıcının tamamen yamalanmış FortiOS cihazlarında kötü amaçlı SSO oturum açma işlemlerine rastladığını bildirdiği bir gönderiyle aynı zamana denk geliyor; bir kullanıcı ise "Fortinet geliştirici ekibi, güvenlik açığının devam ettiğini veya 7.4.10 sürümünde düzeltilmediğini doğruladı" şeklinde bir ifade kullandı.

Hacker News, konuyla ilgili yorum almak için Fortinet ile iletişime geçti ve yanıt aldığımızda haberi güncelleyeceğiz. Bu arada, "admin-forticloud-sso-login" ayarını devre dışı bırakmanız önerilir.

Kaynak : https://thehackernews.com/2026/01/automated-fortigate-attacks-exploit.html